Win64 equationdrug gen, Команда androidhub.ru: -

Лидируют "троянцы", ворующие личные данные пользователя и передающие своим "хозяевам" номер кредитной карточки владельца зараженного компьютера. С сайта Microsoft можно загрузить патч MS , который закроет уязвимость. Возможно ентерпрайз сектор больше подвержен атакам по многим причинам. This security update resolves vulnerabilities in Microsoft Windows. В Турции завершились переговоры Украина-РФ: итоги.

Автор Шаман, 6 августа, в Наука и техника. При том уже года два - три, как всех прям заставили раскошелится на КИС. Золд 7 постов. Sohei 11 постов. Золд ,. А ты проверь сколько - MEM:Trojan. Может ли вас заразить WannaCry если у вас Windows? И как защититься. Раньше же, как было: бах и знаю, сейчас какой-то вирус опасный ходит в инете.. По началу все думали, что это мелкомягкие для вытеснения XP и Антивирусники вообще ее не видят, очередная гайка для "Надо контролировать Интернет!!!

Сколько на кошельках бабла-то собрали? Вчера говорили о 37 тысячах долларов, что курам на смех, учитывая количество зараженных. Расследование показало, что гендиректор открыл вложение в спаме. Там было зашифровано под письмо из налоговой, или что-то подобное, в общем с виду на спам не похоже было, и браузер как спам не определил.

Я такой же пользователь, как и ты. Только не в этом случае - этот вирус использовал дырку которая позволяла запускать любой код через сетевой порт используя протокол SMB.

А если ты можешь запустить пару Кб кода с правами администратора - остальное дело техники - выкачать себя как вирус полностью и расплодится. А как этот вирус умудряется всё зашифровать? Это ж надо уйму файлов перелопатить, умопомрачительные объемы! Работы - не на одни сутки ИМХО. Во первых, он не всё шифрует. Как правило, это только графические файлы, офисная фигня ворд, эксель и т. Судя по статьям, пока никто из заплативших не получил свои данные обратно. И не факт, что их вообще можно будет восстановить.

Я то думал, он весь диск шифрует. Ну тогда мне пофиг вообще, я за музыку и видео свои немножко переживал. А всё мелкообъемное фотки, доки и т. Sohei , ну и как он умудрится зашифровать мою скромную коллекцию видео и музыки в полтора терабайта так, чтобы я не заметил и не пресек? А у людей ведь коллекции и в десятки терабайт есть. Это ж надо комп на сутки оставить без присмотра. А там и не понятно было, на пару минут заглючил комп.

Так как млему уже 9 лет, то я не обратил особого внимания. И он шифрует более важные файлы сначала, а не музыку. Вы должны быть пользователем, чтобы оставить комментарий.

Зарегистрируйте новую учётную запись в нашем сообществе. Это очень просто! Уже есть аккаунт? Войти в систему. А в линуксе только когда ставлю не стабильные программы.

Привычка тут на пятом-десятом уровне важности. Если сесть после Винды за Мак или наоборот — да, что-то непривычно, что-то непонятно, что-то подбешивает, что-то нужно погуглить. Но всё это частности — в общем и целом работать более-менее можно. Аналогично с Андроидом и Айосью. И только Линух сворачивает мозги в трубочку. Без Esc и Backspace на новых маках — ну его в баню :. Файловые менеджеры там в линуксе гораздо приятнее.

Будет и «плазма» и рабочий стол кубом. Спасибо, но я не хочу себе Линь на десктопе — только серваки. Krusader тогда уже под kde. Не споткнитесь. Там даже для Солярки 0-day выложили. Расширения не появляются сами собой при запуске браузера, их устанавливают собственными руками. Это не господин самоуверен, это Вашим родителям никто не объяснил правила «цифровой гигиены».

Это кем надо быть чтобы держать открытым порт наружу? Вирус только для лошара-админов и тех кто не ставит обновления годами. На всяких пикабу пишут, что оно и через NAT проходит. Низнаю, там используется дыра из АНБ, всё сложна! Под рукой 2 сервера R2 без патчей, один с прямым IP другой за роутером Никаких вирусов не прилетало, фаервол штатный.

Шансы поймать даже скан на конкретный IP-адрес довольно малы. Не думаю что там запустили сканирование всея интернета, даже в этом случае полный скан всех доступных адресов будет занимать неделю не меньше. За час в блеклист по нему насобиралось более айпишек. Исходя из этого почему-то думается что выставленная голой ж… ээээ м портом в инет непропатченная винда проживет час-два от силы….

Некоторые провайдеры режут и порты у абонентов, РТ точно так делает. Дома ростелеком дает белый ip, хоть и динамический, через pppoe. Все порты доступны снаружи, а нет. Что самое интересное, стоило мне только установить Windows и настроить статический IP-адресс То есть нужно только подключение к интернету? А если повторить но без сетевого подключения то есть физически его оставить а просто отключить сеть в винде? Меня заразило через ADSL роутер. NAT ему не помеха.

Как интересно, значит похоже что винда сама что-то скачивает, и это объясняет обход фаервола. Да, но порт ведь просто так снаружи не доступен, если явно не проброшен. Разве нет? UPnP же! Особенно в современных роутерах…. Я всегда думал, что оно работает только изнутри. Нет, пользовательский компьютер запрашивает проброс порта SMB и вуаля. А можно подробности? Что за роутер, какие у него настройки, нет ли проброса портов?

Есть ли другие компьютеры за роутером? Нет ли ноутбука, который принесли и подключили к той же сети? На них это довольно распространенная конфигурация. Или в режиме бриджа настроен, что намного чаще чем в режиме роутера с dmz :. У этой виртуалки — да. Будет защита и от локалки и от внешней сети.

Возможно, что дело в уязвимости самбы. В любом случае, звучит очень жутко. Да, по ссылке старая уязвимость, но не очень ясно, что там с фиксом. Простите за глупый вопрос, если винда стоит на самообновлении, то всё будет нормально?

Или этот патч надо обязательно отдельно качать? Если авто — то уже давно скачался. Даже если после поиска номера нужного патча через командную строку, он не был найден? Он может быть заменен свежим кумулятивным обновлением. Попробуйте проверить историю обновлений которые начинаются с чего-то типа Cumulative Update.

Там по ссылочке на сайт и внизу описано что было заменено. Ну и отключите SMBv1. Сегодня делал обновление Windows Server не R2. Сначала сделал автоматическое обновление — соответствующей KB в журнале не появилось. Потом скачал апдейт вручную и установил — апдейт установился и не ругался, что уже установлен. А кумулятивные не ругаются вроде.

Они что-то делали что вычисляется набор патчей которые уже есть, докачивается остаток и все это дело гордо обзывается CU.

Но хз работает ли на так. Так не ругнулся не кумулятивный, а именно апдейт под эту дыру, хотя я ставил его после автообновления и затем поиска обновлений, показавшего, что система свежая, обновлений больше нет. Благо в настройках сетевого адаптера, смотрящего во внешнюю сеть, я ещё несколько лет назад когда ставил Win отключил Клиент для сетей Microsoft и Служба доступа к файлам и принтерам сетей Microsoft; получилось, что порт открыт не был.

Вот еще офлайн установщик обновления , если кому нужен. Открыть центр уведомлений, найти это обновление и установить его. Тыкать вновь и вновь. Центр обновлений конкретно так прилёг. Я выкачал себе апдейты на х64 и х32, могу залинковать.

XP ещё не хватает. Алсо какой из MSU конкретно с патчем? Я бы накатил паре знакомых по TV, но весь набор — слишком долго. Все они с патчем так или иначе. Если не обращать внимание на разделение по ОС, то первый — тупо патч на конкретно дыру с EternalBlue, второй — кумулятивный апдейт безопасности, включающий отдельный патч.

Подхватил эту дрянь тоже. Вроде как помогло отрубание SMB у сетевого адаптера. Перестал появляться после удаления. Удалял при помощи Malwarebytes и оставил ее включенной на всякий пожарный. Эхх… как же скучно я живу. Люди вирусы хватают, чистят вручную системы чертыхаясь, иногда криптовымогателям платят. А я за 20 лет пользования ПК только один раз схватил локер, да и то не по своей вине. Same story bro. Диски чаще ломаются чем вирусы подхватываешь. Возможно ентерпрайз сектор больше подвержен атакам по многим причинам.

Фишинг, открытые шары типовые конфигурации. Вы вообще заметили, о чем пост? Все что нужно для заражения — это Windows, выход в интернет и немного невезения. Я заметил что заразилась только серверная винда с индексом в имени. Это еще ничего не значит, добавил опрос в статью. Кроме того например в организации где я работаю крупная it компания , на корпоративные ноутбуки всем продолжают устанавливать windows 7 хотя год на дворе.

Это и приводит к массовым заражениям. Одно дело домашние пользователи с зоопарком, другое дело несколько тысяч одинаково настроенных машин с одной и тойже дырой в безопасности. Для Win7 обновления безопасности все еще выходят. Да выходят, но в новых системах старые баги могут быть закрыты по умолчанию. Простите, а семерку обновлять вовремя религия не позволяет? Моего товарища заколебала попытка MS установить Win 10 вместо Win 7, вот он и отрубил автообновление и забыл про это.

Присоединяюсь, по этой же причине поймали этого зверька. GWX изредка «глючил» и ставил обновления несмотря на политики и членство в домене. Это как будто вы предлагаете разобрать замок на двери и убрать в нём пару деталей, чтобы заедающие части не мешали. При том что вы не разбираетесь в замках. Пользователь ПК не должен лазить в какие-то там реестры и править там что-то. Если он в этом не разбирается, то он будет пользоваться советами на сайтах.

Поэтому да, у пользователя должно быть включено автообновление. Но своими действиями в Microsoft сделали так, что пользователь обновления выключил. Судя по тому, что обновление было выпущено ещё в марте, пост о том, что бывает с теми, у кого отключены автоматические обновления, ну либо с теми, кто только устанавливает винду, но для вторых заражение не так критично. Как сказать, винда не всегда на голый комп ставится.

В приличных конторах автообновления включены, но только качаются с собственного сервера обновлений. А перед тем, как одобрить обновление для массовой установки, оно может несколько месяцев тестироваться в лабе или на не-критичных серверах.

Потому что поймать локера — это грустно, спору нет. Но никак не менее грустно, когда после массовой установки недостаточно хорошо протестированного обновления у вас все виндовые сервера полягут. Поэтому дельта в несколько месяцев между выходом и установкой обновления — это суровая производственная необходимость.

За два месяца можно было обкатать или хотя бы заюзать воркэраунды. Или прошлой осенью начать выносить SMBv1. Интернет не обязателен. Достаточно наличие в локальной сети хоть одного зараженного. Вирус же порты сканирует, достаточно обычного маршрутизатора….

Дома лишь однажды заразу подхватил. Это было в эпоху до интернетов и возможно до винды на моих компах. Вирус как-то назывался cih или wincih. О-о, это был добрый вирус! Его еще «Чернобылем» называли. Мы от него вычистили офисную сетку за пару дней до его срабатывания. До сих пор как вспомню, так вздрогну…. Я как то словил klez причём сам его запустил. С каким то шароварным софтом из журнального диска.

Тоже хорошая была тварь. Нынешние шифруют, стараются, биткоины просят — а тот просто киргуду писал в файлы, и можно уже не дергаться. У знакомого так часть диссера накрылась, переписывал. Просто тогда вирусы от души писали! Чистое зло, так сказать. Nmap даже не сканировал порты, так как хост не отвечал на пинг. Попробуйте просканировать принудительно с ключом -Pn. Вы абсолютно правы, вот вывод: Host is up 0. Мне чрезвычайно интересно, каким же, извините за мой литературный французский, раком настраивается в таком случае администратором сеть, если «наружу» оказываются проброшены подобные порты?

Или на кто-то где-то на интерфейсы машин вешает сразу внешние линки, без маршрутизатора?! Может быть кто-то из сотрудников забирал домой ноутбук, который там и был заражен. После возвращения в корпоративную сеть началось веселье. Есть, конечно, вариант, что кабель провайдера напрямую втыкается в такой ноутбук… Но ведь, чтобы настроить в таком случае доступ в Интернет, надо как минимум обладать такими навыками, которые и дадут понять, что это небезопасно?

Хотя, возможно, я смотрю на мир идеально При этом в подавляющем числе случаев такой абстрактный ноутбук был бы подключен к WiFi сети через маршрутизатор, на котором по умолчанию абсолютно никакие порты не проброшены на пользовательские устройства, все внешние запросы кончаются на самом роутере.

Или роутер в режиме моста. Хотя мне доводилось встречать и файерволл, настроенный на «всем можно всё». Некогда было начинающему админу разбираться после переезда, а потом он попросту забыл до того момента, когда начались проблемы.

По поводу начинающих админов — неужели те же пострадавшие сети МВД администрируют новички? В голове такое не укладывается при всем желании. У меня на предприятии внутренняя сеть, ответственная за рабочие процессы, физически отделена от внешнего мира, и никаких модемов и прочего подключить также никому никак не удастся.

Для доступа в Интернет есть отдельные машины это к тому же еще и дисциплинирует. Не удивлён. Опытный админ — специалист недешёвый и, скорее, сравнительно редкий. А государство даже законодательно старается выбирать максимально дешёвые варианты. Вполне реально, или заключены договора с внешними конторами, а там не пойми кто работает, либо свои сотрудники прошедшие аттестацию.

Я хоть и работаю с VPS только на Linux, но в первые же моменты их настройки, с помощью iptables открываю 22 порт для своего IP адреса и закрываю абсолютно все другие входящие порты, делая открытыми по мере необходимости… Как-то это уже само собой прижилось. С настройкой серверных Windows не особо знаком, но вроде как есть же оснастка Windows Firewall? Хм, забавно. Мда… неприятная штука… Сегодня такую же подхватил. Жила себе виртуалка с бэкапом базы на R2, понадобилось напрямую с неё слить несколько файлов, думаю дай пропишу реальный IP, ну всего-то на пару минут.

Копирую себе, ничего не подозреваю, глянь а там уже почти все файлы зашифрованы. Буквально за минуты после включения реального IP на интерфейсе.

Причём если бы в папку не заглянул то ничего и не увидел бы. Все очень быстро. Хорошо бэкап был….

Хорошо что он вам не понадобился в следствии выхода из строя основной базы :. Что-то слишком быстро посмотрите файлы ради интереса, видимо тоже как в недавней теме шифруется только начало файла. Не знаю, насколько можно верить Пикабу, но об этом сообщили несколько человек.

Показали по телеку, комментарии от Мегафона, Клименко и других личностей. Это жуть. Ведущий говорит что проблема минула далекую австралию, при этом на его карте в австралии горит точка :. Просто охренеть, и еще ведь Windows-инфраструктуры закупаются в гос учереждения, школы, магазины. Будет подходящий «клиент» на Линуксе — напишут и под него локеры. Пока линуксом пользуются программисты, админы и просто энтузиасты — народ технически подкованный, локеры писать на него нет смысла.

Так может в этом все и дело, как раз после OS Day. Охренеть, что админы не обновляют системы? Уязвимость поправили еще до слива тулкита АНБ.

На старых машинах обновления зачастую нереально запускать, а СП не выпускают. Опять же рекорд установки автообновления был около 16 часов, 16 часов компьютер писал не выключайте и не перезагружайте, а работать люди когда будут? Для семёрки — KB Нужно скачать и поставить ручками. После перезагрузки обновление опять начнёт работать гладко — как в старые, добрые времена. Откуда вы об этом узнали? Читаете блоги MS? Почему я случайно узнал об этом на хабре? Не, не читаю. Я, как и большинство остальных людей, решаю проблемы по мере их появления.

Появилась проблема с обновлением — полез в интернет искать решение. Теперь знаю. Хотя вру, об обнове я знал, уже лежит среди важных обнов. Хотя странно, винду обновлял полностью, обнова не установлена. Хм, KB KB какое ещё?

Очередь за талонами на талоны…. А может стоит почаще обновляться и узнать, что обновления переделали. И обновлять в ночное время? Где что переделали? В вин10 некоторое время обновления ставились с такой скоростью будто в микрософте что то изменилось но со временем стало понятно что ничего не меняется. У меня ставятся быстро. Долго может быть если вы очень давно не обновлялись. Но для этого есть кумулятивные апдэйты. При постоянном обновлении — практически незаметно.

Мы вроде о стареньких компьютерах говорили, офисном хламе. Для таких в нерабочее время апдэйты накатывать.

У нас где-то месяц назад одно из обновлений Windows сделало массу машин неработоспособными: в процессе обновления процесс сжирал всю память и проц включая серваки с 32 ГБ оперативы на борту и не завершался даже по прошествии нескольких суток. Узнал по жалобам пользователей сервиса, у которых загрузка данных с серверов стала жутко тормозить. С тех пор обновляемся только руками.

Если вы админите сеть то через WSUS накатывайте и валидируйте обновления. Вкратце, как это происходит? Не использовал WSUS. Тут интро с TechNet. Тут QuickStart. Так же сверху накинуть DeviceGuard. Просто не нужно было отключать обновления и все. А то больно уж это похоже на борьбу с терроризмом — боремся только в день теракта и на следующий, потом забиваем, пока опять не рванет.

Critical Security не поставить? Косяк организации. Косяк организации доводить до того, что требуется ставить Critical Security. Их надо ставить всегда. Независимо от ОС. А еще запрещать флэшки, открытый инет и тд. Только это очень специфический кейс. А майкрософт в чем виноват-то? В том что люди не обновляются, ставят касперские и прочую гадость и чего-то ждут?

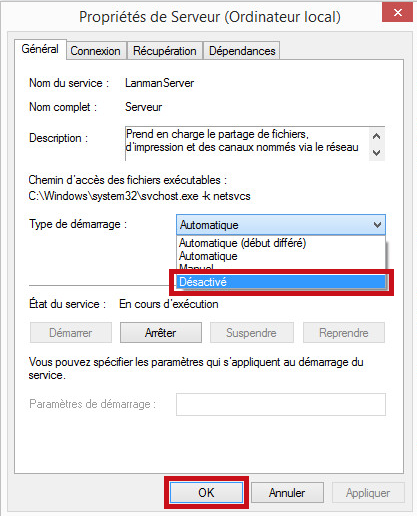

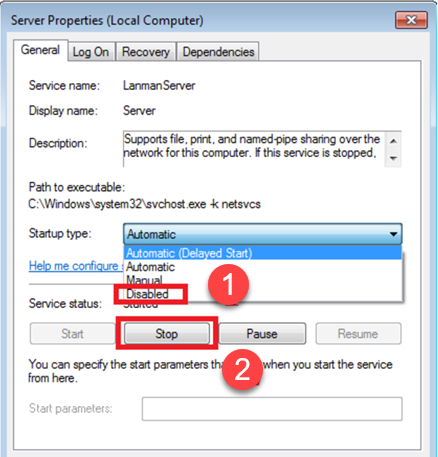

Видать народ не спешит отказываться от Win7. Смеялись над теми, кто не хотел слезать с XP те, кто сейчас смеются над теми, кто не слезает с семёрки. XP еще менее безопасна во всех смыслах. Самое веселое, что на XP вирус не работает. Есть доказательства? Мои родители до сих пор мне не позвонили, значит не работает. Службы «Сервер» и «Рабочая станция» у меня отключены.

Судя по всему, первая должна быть запущена чтобы работал SMB, если он установлен. Вы неправильно гуглили. Поделитесь тем, что вы нашли. Как его вкл. На десятке до сих пор часть драйверов отсутствует или не работает. Не вводите людей в заблуждение, все прекрасно работает. Работает, но только для оригинальных чипов, а не для китайских копий. Просто последняя версия драйвера стала проверять чип на подлинность, у вас видимо не проходит, вот и не работает.

А старые дрова без проверки подлинности не имеют сертификата или вешают систему в блускрин. Так и живем. Последнее чисто китайский продукт, к которому есть подписанные драйвера, включая Вот я все смотрю на китайские чипы и аналогов и веселье с драйверами от года. А у нас в РФ где-нибудь в рознице кто-нибудь видел кабели на оригинальных чипах? Всюду китайщина, по крайней мере из того что видел я у нас.

Вот и у меня тоже самое, поиск обновлений говорит все ок, но патча нет, в ручную ставится. И так на 3 серверах. Как-то странно, у кого-то есть мысли почему так может быть? Так патч и номера в статье — мартовские, а сейчас май. Обновления качества кумулятивные. Номер уже другой. На моей системе отсутствуют оба патча, указанных по ссылке и security only и monthly rollout. Однако, автоматическое обновление включено, и в журнале обновлений я вижу что недавно установлено: Ежемесячный набор исправлений качества системы безопасности для систем Windows 7 на базе процессоров x64 KB , 05 г.

Означает-ли это, что патч, закрывающий уязвимость, у меня уже установлен? Как ещё можно в этом убедиться? А если поверх установить спец патч для SMB?

Будет ли конфликт? Я кстати не знаю, как в виндах обрабатывается этот момент. Этот момент целиком и полностью определяется программистами при написании патча. Скажем я как программист могу решить что мой патч может доделать что либо уже за установленным патчем или может снять его и сверху накатить новую версию. В любом случае это решается не пользователем. Куча обновлений которые вы ставите являются кумулятивными, то есть их часть гарантированно уже стоит в вашей системе и проблем у вас при установке не возникает.

Так что не паримся. Windows 7 официально поддерживается до года и уязвимость имеется не только у Windows 7. Окончание расширенной поддержки Win7 закончится только в году, нет никакого смысла отказываться от неё. За 20 лет на виндах я усвоил простое правило: лучше ставить Windows значительно позже её релиза, чтобы систему успели привести к работоспособному состоянию, весь софт успел обновиться для её поддержки и т. И не забывайте о железе, поддержка которого прекращена, а потому драйверов под новую версию не будет.

Так мне придётся выбросить мою звуковуху и потратить ещё тысяч 25 рублей на покупку новой, чтобы перейти на Win Совершенно не факт, что придется. Отсутствие актуальных драйверов не означает обязательной неработоспособности устройства.

Например, я использую на своей win10x64 древнюю звуковуху M-Audio Revolution, дрова на которую есть только под Висту. И что же — все ставится и чудесно работает в десятке. Поэтому — сначала проверьте. Я использую M-Audio Firewire Solo, и работает она далеко не чудесно, мне уже под Win7 пришлось городить знатные костыли, чтобы она не вешалась когда попало, а под Win10 вообще не завелась у знакомого.

Причем тут семёрка? Уязвимы все версии с XP по Тоесть получается Creators update эта уязвимость уже не грозит из «коробки»? Мне почему-то кажется, что данный инцидент станет причиной множества нововведений в сфере контроля над интернетом в РФ… :.

Так и будет, до 12 июня надо успеть заблокировать youtube. Ссылки не некоторые youtube-видео в реестре уже несколько лет. Только один провайдер его блокирует, насколько я знаю.

Для остальных это такой единственный сайт, который «лучше бы не блокировать». Так в реестре http. Http мы типа блокируем.

Просто youtube работает через https. Это верно. Какая взаимосвязь? Хотя ее найти можно. Но все же. Майор, ну давайте сами, за что вы получаете зп из налогов? Черные списки не эффективны, нужно придумать что-то более защищающие. Кто-то сказал белые? Сами что? Закрытие сегмента РФ для Мира не означает победу над подобными атаками. Она могла быть и из РФ. Когда что то комментируешь нужны доводы кроме сарказма. К сожалению такое возможно. Даже как по мне очень и очень вероятно.

Скорее болгенOS и антивирусы Попова. Вы про нескучные обои забыли. Хорошая ОС, и вирусы интересные… Позавчера торрент скачал, кино, тыкаю на него, выскакивает предупреждение безопасности о запуске исполняемого файла. Смотрю расширение обычное, mkv, но в середине имени файла — еxe.

Пытаюсь редактировать имя файла, а в нем, видимо, какой-то спец-символ юникод и текст идёт то слева направо, то справа налево, то есть расширение как бы вовсе и не в конце оказалось. Какие ещё фокусы допускает система с именем файла, я не знаю, может гиперссылку туда вставить можно, скрипт? Или это в следующих версиях ждать? Подозреваю, что письмо справа налево и обратно слишком часто пользуется в более арабских языках, чем наш. Старый добрый спуфинг имени файла.

Достаточно создать вредоносный исполняемый файл с именем, допустим, 3pm. Вуаля, мы получили rcs. Значит, программисты антивирусов зря едят свой хлеб, если анализаторы это не ловят. Классические антивирусы мало помогают в защите от троянских программ, шифрующих файлы и требующих выкуп за их расшифровку.

Технически такие шифровальщики полностью или почти полностью состоят из легитимных компонентов, каждый из которых не выполняет никаких вредоносных действий сам по себе. Малварь просто объединяет их в цепочку, приводящую к плачевному результату — юзер лишается возможности работать со своими файлами, пока не расшифрует их. Основная проблема при борьбе с классическими троянами-шифровальщиками состоит в том, что все их действия выполняются только с файлами пользователя и не затрагивают системные компоненты.

Пользователю же нельзя запретить изменять и удалять свои файлы. Явных отличительных черт в поведении у качественных представителей ransomware очень мало, либо они отсутствуют вовсе. Сетевое подключение сейчас выполняет большинство программ хотя бы для проверки обновлений , а функции шифрования встроены даже в текстовые редакторы.

Не получится запретить доступ к документам. И так далее. Только строго ограничить список директорий, откуда могут запускаться программы. В принципе, частичное решение возможно. Конечно, одно только это всей проблемы не решает и, если пользователь установит левое ПО с полными правами доступа ко всему например, ПО для бекапа нужны права ко всем файлам , то порча данных возможна.

Но очень многие вектора атаки таким способом отсекаются, какой-нибудь заражённый документ Word сможет испортить только самого себя. Судя по новостной статье , действительно используется уязвимость SMBv1.

Патч от неё у MS уже есть, подробнее тут. А можно ещё пояснение для чайников, как проверить, не поймался ли криптор, и как защитить себя? Если файлы зашифрованы — вы поймали криптор. Патч от 28 марта? Сегодня вроде уже середина мая. Этот шифровальщик уже так давно бушует чтоли? Просто эксплуатирует старую уязвимость. Автообновление Винды далеко не у всех включено к сожалению…. Охохо, вот это я вовремя подсуетился. А для Windows XP и патча теперь не будет.

Чето если винда русская, ставиться не хочет, грит язык системы другой. Ниже подсказали. Для XP выпускаются апдейты если что. А что с Win, не знаете? Я, конечно, закрыл и , проверил компоненты системы на наличие SMB — пусто. По хорошему, конечно, пора закапывать. Можно поинтересоваться, почему вы все ещё пользуетесь ею? Там есть такая фигня как «Аттестация системы» для того чтобы оно считалось метрологическим средством измерения.

И изменение любого из компонентов там становится довольно занятной задачкой. На деле всё не так сложно. Меняете УСПД, оформляете актом, делаете запись в формуляр о замене. Схема такая же, как и при замене счетчиков. При следующей аттестации указываете в опросных листах новую железку. Сервера обновлений словили WanaCry :.

Интересно, ломали ли их когда нибудь и какие крупные попытки предпринимались? Это же такие возможности! Я не скажу ломали ли, но на какой то конференции они говорили, что к ним постоянно ломятся.

Удивительно, но Microsoft сделала обновления и для нее, вот офлайн установщик обновления. Мне не попадались, но говорят там какая-то хитрая система загрузки, вплоть до привязки каждого файла к клиенту.

Просто помните, что Win XP x64 это на самом деле Windows x64 — всё становится намного понятнее. На ХР до сих пор выпускаются обновления и все уязвимости закрываются как и, например, на семерке. Это всё из-за того, что люди не предохраняются от открытых виндовых портов в инет. И пофиг, какая версия — эта проблема ещё с 98й как минимум существует в разных проявлениях.

Апдейты винды не панацея. А какой рецепт для среднестатичного пользователя? Я пока использую Agnitum Outpost, но в связи с его кончиной в недрах яндекса на что переходить абсолютно непонятно.

Всё хочу поробовать Windows Firewall Control, но никак руки не доходят. Использовать же монстрообразные комбайны как-то не хочется. Comodo CIS. Использую только файрвол. Мне на Win7 x64 хватает версии 5. Не нужны никакие комбайны. Еще с Windows 7 сетевое подключение можно обозначить как принадлежащее «общественной сети» и все порты автоматически закроются встроенным фаерволлом, так же заблокируются ответы на ICMP. А если SMB протокол в принципе не нужен, то можно удалить либо отключить для отдельного сетевого подключения «Общий доступ к файлам и принтерам сетей Microsoft» и «Клиент для сетей Microsoft» из сетевого подключения и решить проблему на корню.

А есть новости, как эта штука за NAT пробирается? Друзья, мне кажется, тут хайп по 0-дей из-за дураков на ХР или без апдейтов по 5 лет на 7ке. Там всего один апдейт нужен можно дальше не обновляться….

То есть ещё и шлюз должен быть на винде. Но nmap выдал открытые порты. Фаервол был открыт. Значит эти порты открыты по умолчанию, для "общественных сетей". Машина в домене? Вероятность того, что сам по себе «фаервол не защитил» стремится к нулю. Тут есть еще один нюанс, при попытке воспользоваться сетевыми ресурсами в общественной сети «Проводник» Windows предлагает 2 варианта: Сделать сеть частной Разрешить общий доступ к файлам и принтерам в «общестенных сетях» Если выбрать второй вариант, то изменятся настройки фаерволла, которые закрывают порты данной службы.

В таком случае все последующие «общественные сети» будут для данного компьютера опасны. Я с «Agnitum Outpost Firewall» пересел на «Jetico Personal Firewall» для домашних пользователей он бесплатный и в отличие от первого гораздо шустрей. Я не понимаю, как они идентифицируют компьютер и платеж, если, судя по скриншотам, в программе вбит единственный Bitcoin-кошелек. Либо ключ расшифровки один на все компьютеры, либо файлы только шифруются, но не расшифровываются.

Я смотрю — там второй платёж пошёл уже, значит вы правы — адрес не уникален и либо один ключ на всех либо просто вымогательство без расшифровки.

Ну короч, в семпле, который у меня, три биткоин-кошелька вбиты. Также в комплекте Tor с хостами для него. Это «адреса», не кошельки. Они могут принадлежать одному кошельку либо разным, кошелёк может выдавать адрес на одну транзакцию или использоваться для нескольких. Нормальная современная практика для приёма крипто-платежей — это генерировать уникальный адрес для каждого платежа, чтобы затем мониторить поступление платежа на конкретный адрес и, таким образом, знать за что пришёл платёж.

Здесь же всего три адреса всё равно что один , так что непонятно от кого пришёл платёж и какой конкретно компьютер нужно расшифровать. Я знаю. На первый взгляд, сервер сообщает точную сумму перевода, и для каждого компьютера различие в сумме платежа разное. Так и отличают. Еще в вирусе можно отправлять сообщения автору. Ну да, как-то по детски всё-таки.

Похоже что нет какого-то серверного кошелька, который можно мониторить и реагировать на входящие транзакции, а есть десктопный или мобильный кошелёк-клиент скорее — три и поступление средств на него наблюдают просто глазами. Возможно они сами не ожидали, какую дверь открывают. На данный момент на все 3 адреса поступило 4. И это хорошо. Ну вот! Только попкорн достал. Обывателю так быстро биткойнов не купить, это не ЖКХ через сбер оплатить.

Увы, да. Мда… Походу попкорн все же нужен. Сама по себе сумма немаленькая, но это как если бы Doctor Evil запросил бы тысяч со всемирного правительства. То есть суммы разные, но привязаны не к компьютеру, а к курсу биткоина. Ошибся насчет загрузки длл, с тор-сайта загружаются ключи шифрования, а функции подгружаются из криптопровайдера Windows. Легко расшифровать, похоже, не получится. А ключи загружаются туда или обратно? Где они генерятся? Уже нашел ссылку на emsissoft.

Могли бы вы скопировать текстом номера BTC-кошельков? А не проще Tor на firewall из внутренней сети заблокировать? И тогда, даже, зараженные машины из внутренней сети не смогут скачать часть программы с шифрованием.

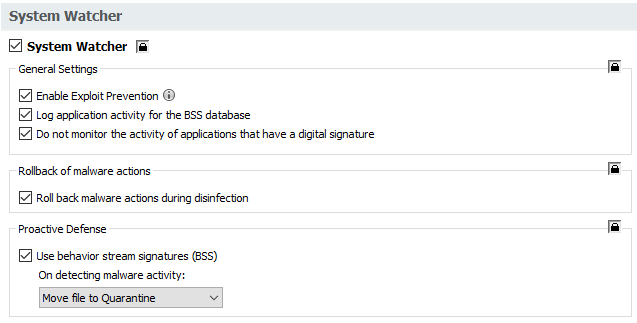

Q: How can I trust? We will decrypt your files surely because nobody will trust us if we cheat users. Положили кошелек на дороге и надеются, что никто не возьмет. Ёжику понятно, что есть дырок в нем нашли, то и найдут. Всё вполне ожидаемо, но плюс есть — будут умнее. С форума касп-клаба: Рекомендации по лечению: — Убедитесь, что включили решения безопасности. Обнаружив вредоносную атаку как MEM:Trojan.

Еще раз убедитесь, что установлены исправления MS Как это поможет избежать заражения? Это, как минимум, снизит убеждённость в мнимой защищённости. А может даже сподвигнет поставить апдейты и настроить правильную защиту, сделать бэкапы.

Как я понял, поведенческий анализатор касперского как ни смешно как раз ловил этот вирус. У меня их и нет. Просто еще одно подтверждение что атака идет через smb сервер. А то было очень неприятно. Связавшись же! Вам спасибо, за оперативность! Вы пишете Что самое интересное, стоило мне только установить Windows и настроить статический IP-адресс на ней, как сразу же в течении нескольких минут она была заражена.

Если находишься за нат то в принципе можно не переживать? Мне не очень понятно что за уязвимость SMBv1. Мне бы тоже хотелось узнать. Сейчас 3 компа за модемом, а ведь пул айпи примерно или полностью известен. Но пока 2 семерки не могу ничего сказать про обновления и 10 обновление 2х недельной давности. Я бы уже перешел на линукс, но хочу узнать, сможет ли он весь диск поразить, а не только логические.

Хотя мне поставилось только два дня назад Или когда это всё началось с вирусом? Вы в статье укажите, для какой версии 10? Для Server нужно искать , например.

Мои разбирательства в том есть ли у меня апдейт или нет привели к тому что апдейта может и не быть. This update has been replaced by the following updates: и дальше перечислено. У меня оказалось последнее. C Windows 10 всё довольно просто — достаточно выполнить в консоли команду winver и ориентироваться на номер версии и сборки.

Вы в безопасности, если: — версия , любая сборка — версия , сборка Разве для 7 не KB надо искать?